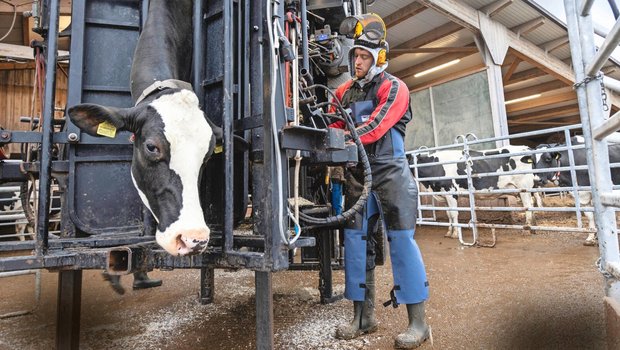

Was würde es überhaupt bringen, einen Melkroboter übers Internet anzugreifen? Die Frage stellen sich nicht nur Landwirte. «die grüne» hat bei Lely, Delaval, GEA, System Happel, Lemmer Fullwood und Boumatic nachgefragt. Michael Stöckle, Geschäftsführer von System Happel Suisse, kann sich vorstellen, dass von betroffenen Betrieben Geld verlangt werden könnte. «Falls ein Landwirt gehackt wird, kann er handlungsunfähig…

Möchten Sie diesen Artikel lesen?

Lesedauer: 5 Minuten

Diesen Artikel für Fr. 1.50 kaufen.